¿Qué es un ciberataque?

Un ciberataque es la explotación deliberada de sistemas informáticos, empresas dependientes de la tecnología y redes. Los ciberataques son intencionados y se dirigen a particulares, empresas y gobiernos para obtener beneficios económicos o para robar o alterar datos.

Los ciberataques utilizan código malicioso -incluidos botnets, programas espía y aprovechamiento de vulnerabilidades- para alterar el código, la lógica o los datos informáticos.

Esto tiene consecuencias perturbadoras que pueden comprometer los datos y dar lugar a ciberdelitos, como el robo de información e identidad o los ataques de ransomware, en los que se pide un rescate a cambio de claves de descifrado para desbloquear archivos.

Las víctimas de los ciberataques van desde particulares a grandes empresas y entidades gubernamentales, todas ellas objetivo de sus datos y activos financieros o simplemente para perturbar las operaciones empresariales.

Un ciberataque también se conoce como ataque a una red informática (AIN).

Puntos clave

- Un ciberataque es la explotación de sistemas informáticos, empresas dependientes de la tecnología y redes.

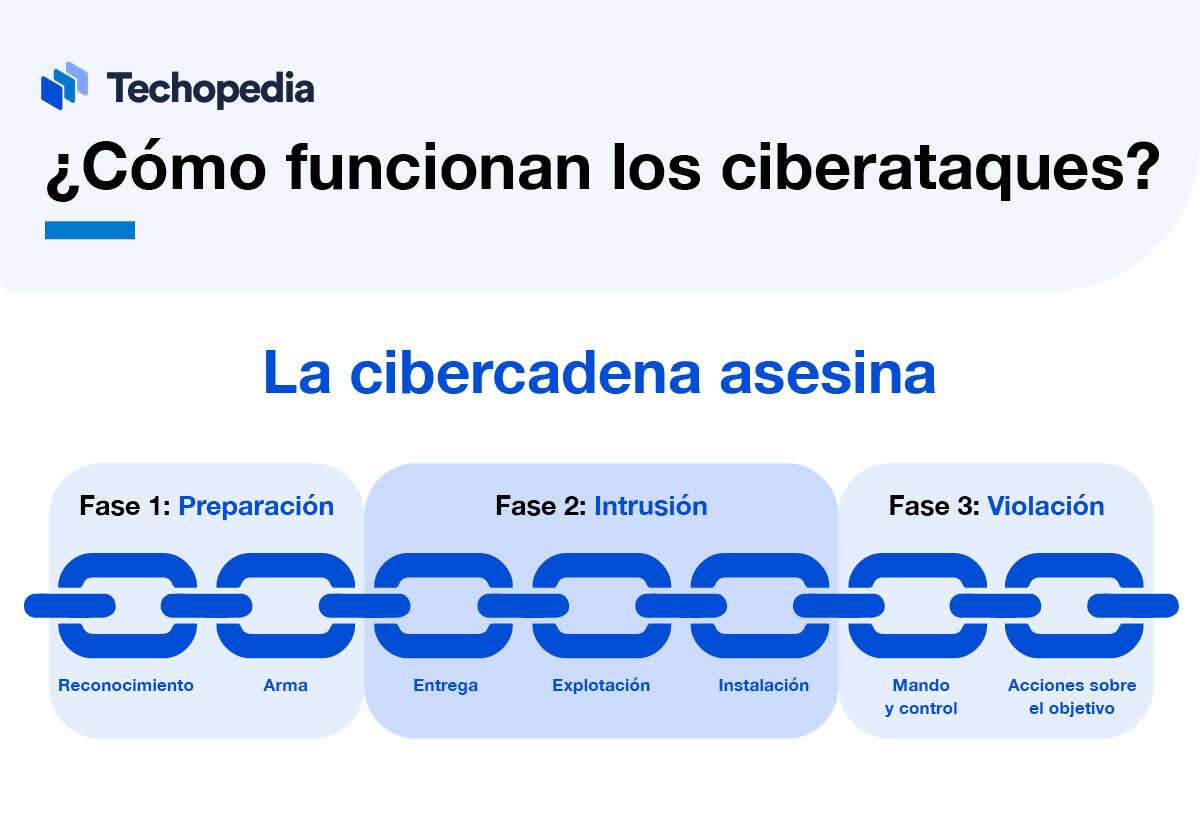

- Los ciberataques siguen una secuencia estructurada de etapas, denominada “cibercadena asesina”.

- Las motivaciones de los ciberataques varían desde el beneficio económico al espionaje.

- Las medidas preventivas contra los ciberataques incluyen instalar antivirus, mantenerse informado sobre las ciberamenazas, utilizar contraseñas seguras, etc.

- Los tipos más frecuentes de ciberataques son la violación de datos, el malware, la ingeniería social, el phishing y el ransomware.

¿Cómo funcionan los ciberataques?

Los ciberataques suelen seguir un proceso sistemático que implica el acceso no autorizado y acciones maliciosas contra sistemas informáticos o redes. Una vez conseguido el acceso, los atacantes ejecutan sus objetivos, que pueden incluir el robo de datos o la encriptación mediante ransomware.

Etapas de un ciberataque

Los ciberataques siguen una secuencia estructurada de etapas, comúnmente denominada “cibercadena asesina”, un modelo desarrollado por Lockheed Martin. Este modelo describe los pasos que dan los ciberdelincuentes para planificar y ejecutar un ataque.

Las etapas de los ciberataques incluyen:

Reconocimiento

Armatización

Entrega

Funcionamiento

Instalación

Mando y control (C2)

Acciones sobre los objetivos

¿Por qué se producen los ciberataques?

Los ciberdelincuentes tienen diversas motivaciones para lanzar ataques. Algunos tienen motivaciones económicas, mientras que a otros les mueven creencias políticas o intenciones puramente maliciosas.

Algunos ejemplos son:

Tipos de ciberataques

Compromiso de la cuenta, ataque con contraseña, typosquatting

Autorización a nivel de objeto rota (BOLA), autenticación de usuario rota, fallos de inyección, exposición excesiva de datos

Ataques basados en IA, deepfakes, ataques basados en IoT

Amenazas persistentes avanzadas (APT), compromiso del correo electrónico empresarial (BEC), amenazas internas

Criptojacking, malware móvil, ransomware, software malicioso, exploits de día cero

Ataques de denegación de servicio (DoS), tunelización DNS, ataques de escucha, ataques man-in-the-middle

Phishing (incluyendo spear phishing y whaling), pretexting, spam, vishing

Ataques de secuencia de comandos en sitios cruzados (XSS), ataque drive-by, inyección SQL, ataques watering hole

Ejemplos de ciberataques

El Centro de Estudios Estratégicos e Internacionales (CSIS) realiza un seguimiento de incidentes cibernéticos significativos en organismos gubernamentales y empresas de alta tecnología.

Entre los ejemplos más destacados del año pasado se incluyen

- Marzo de 2024: Microsoft informó de que piratas informáticos rusos robaron su código fuente y se infiltraron en sus sistemas, continuando una campaña de espionaje dirigida a sus altos ejecutivos.

- Noviembre de 2023: Piratas informáticos rusos lanzaron el mayor ciberataque de Dinamarca, dirigiéndose a 22 empresas eléctricas desde mayo de 2023 para acceder a su red energética aprovechando un fallo de inyección de comandos.

- Agosto de 2023: Un político canadiense fue objeto de una campaña china de desinformación en WeChat, difundiendo afirmaciones falsas sobre su raza y sus creencias políticas.

Tendencias en ciberataques

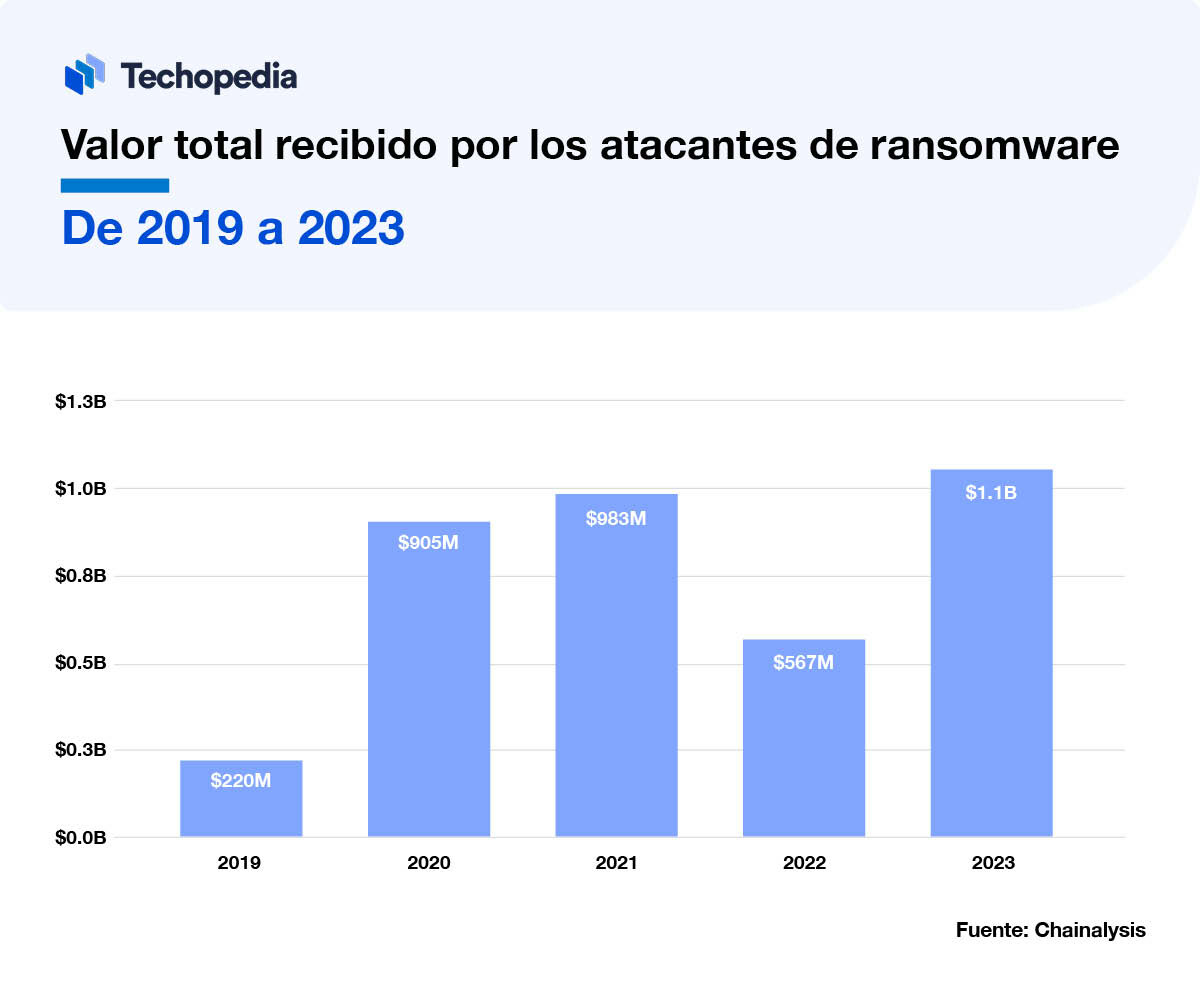

El ransomware es una de las principales amenazas a la ciberseguridad. En estos ataques, el software malicioso cifra los archivos y se pide un rescate a cambio de la clave de descifrado para desbloquearlos. En 2023, los ataques de ransomware en todo el mundo consiguieron más de 1.000 millones de dólares en pagos.

Además, están evolucionando otras tendencias de ciberseguridad, como el aumento del uso de programas maliciosos y la creciente atención a tecnologías emergentes como la inteligencia artificial (IA) y la IA generativa (GenAI). A medida que estas tecnologías se hacen más accesibles, aumentan los ciberataques impulsados por la IA.

Prevención de ciberataques

Hay muchas buenas prácticas que los consumidores pueden adoptar para evitar ser víctimas de ciberataques.

Esto incluye:

Lo esencial

La definición de ciberataque se refiere a los ataques intencionados mediante dispositivos digitales dirigidos a particulares, empresas y gobiernos. Éstos varían, incluyendo la ingeniería social, el malware y las brechas en la red, y cada uno plantea amenazas únicas como el ransomware y el phishing.

La conclusión es que los ciberataques causan importantes pérdidas económicas, robo de datos e interrupciones operativas. Prevenir los ciberataques requiere prácticas de seguridad estrictas, vigilancia continua y mantenerse informado sobre las tendencias en ciberseguridad.